윈도우용 포트스캔툴의 대명사 SuperScan

작성자 정보

- 관리자 작성

- 작성일

컨텐츠 정보

- 3,364 조회

- 0 추천

- 목록

본문

윈도우용 포트스캔툴의 대명사 SuperScan

SuperScan은 윈도우에서 사용하는 대표적인 포트스캔툴입니다. 자신이 관리하는 서버의 취약점을 분석하기 위하여 포트스캔을 하기위해 사용하는 대표적인 툴입니다.

만약 이 툴을 해킹의 목적으로 사용하게 되면 해킹도구가 되는 것이므로 주의하시기 바랍니다.

또한 리눅스에서 사용할 수 있는 대표적인 스캔툴은 "Nmap"이 있습니다.

2. 다운로드 받기

브라우즈를 이용하여

http://download.com.com/2001-20-0.html?tag=cnetfd.sb

에 들어가 보시면 아래와 같은 창이 뜹니다.

여기서 검색입력창인 "Search"창에 "superscan"이라고 입력하고 오른쪽에 있는 "Go!"버튼을 클릭하면 아래와 같이 다운로드 할 수 있는 리스트가 나타납니다.

직접해보시면 위의 결과페이지는 다르게 보일 수 있습니다.

SuperScan의 결과 리스트가 여러개 보일수도 있다는 것입니다.

이중에서 가장 버전이 높은 것을 선택하셔서

맨 오른쪽에 있는 "Download now"를 클릭하시면 다운로드를 시작합니다.

3. 설치하기

다운받은 파일을 설치하는 것은

"superscan.exe"파일을 선택하시면 됩니다.

그러면 설치가 시작되며 자동으로 설치를 해주게 됩니다.

설치화면을 별도로 설명하는 것은 조금 식상하므로 생략합니다.

(다운받은 파일의 설치를 못하신다면 윈도우부터 다시 배우셔야합니다. )

4. SuperScan 사용법

이제 설치가 끝났다면 압축해제가 되었을 것이고 superscan이라는 폴더에 아래와 같은 "scanner.exe"라는 파일이 존재하게 됩니다.

SuperScan의 실행을 위해서 아래 파일(scanner.exe)파일을 더블클릭하시면 됩니다.

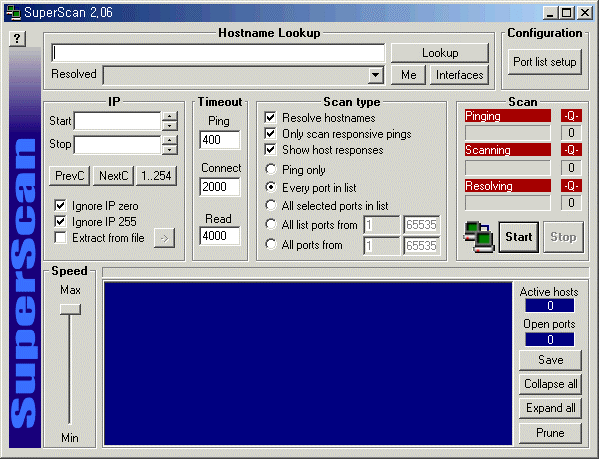

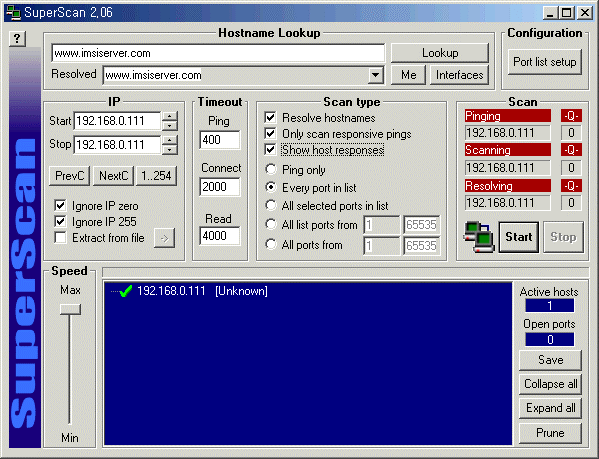

그러면 아래와 같이 "SuperScan"의 실행화면이 나타납니다.

ㅇ Lookup (스캔대상 설정및 IP주소 확인)

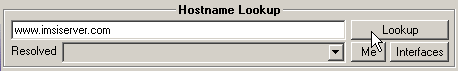

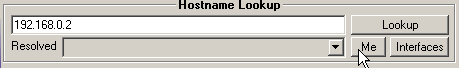

Hostname Lookup에서는 스캔하려는 대상서버의 IP를 확인하는 곳입니다.

아래의 예와 같이 "www.imsiserver.com"이라고 입력하시고 오른쪽의

"Lookup"을 클릭해보시기 바랍니다.

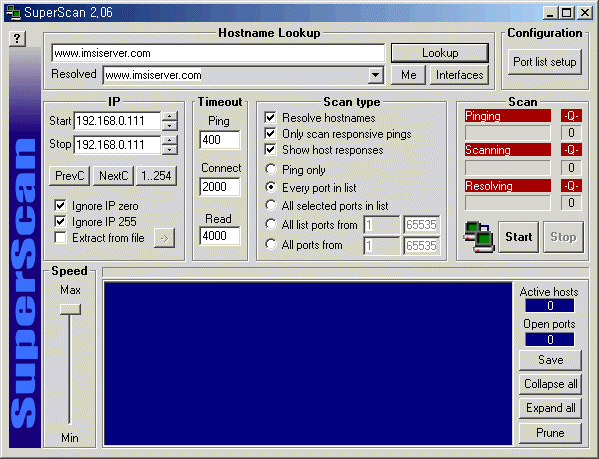

그러면 아래와 같이 입력한 도메인에 대한 정보(IP주소)가 나타납니다.

(참고 : 예로든 도메인 www.imsiserver.com은 필자가 테스트환경을 위하여 임의대로 설정한 것이며 결과로 나타난 IP주소인 "192.168.0.111"은 필자의 테스트환경에 설치된 테스트서버입니다. )

결과적으로 간단히 정리하면 스캔대상서버의 도메인명을 입력하고 "Lookup"을 클릭하면 입력한 서버의 도메인에 해당하는 IP주소를 찾아주게 됩니다.

아래그림과 같이 이 예에서는 대상 IP가 192.168.0.111이라는 것입니다.

(절대로 타인의 서버를 함부로 스캔하지 마십시요..필자와 수퍼유저코리아는 어떤 경우에도 타인의 서버를 불법스캔하여 발생하는 문제에 대해서는 책임지지 않습니다. )

또한 IP주소를 알고 있을 경우에 스캔대상을 도메인명으로 입력하는 대신 "IP주소"를 직접 입력할 수도 있습니다.

단적으로 표현하자면 "Lookup"은 우리가 흔히 사용하는 "ping"테스트에 해당합니다.

여러분들의 PC에서 "ping

도메인명"이라고 하면 도메인명에 해당하는 IP주소를 찾아주는 것과 같다고 할 수 있습니다.

ㅇ Me (자신이 사용하는 PC정보확인)

자신이 사용하고 있는 PC의 정보를 확인하고자 한다면 아래와 같이 "Me"를 클릭하시면 됩니다. 결과는 직접 확인하시기 바랍니다.

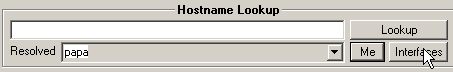

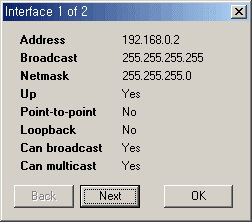

ㅇ Interfaces (사용하고 있는 NIC 정보 확인)

다음은 자신이 사용하고 있는 네트웍 인터페이스정보입니다.

아래 예와 같이 "Interfaces"를 클릭하면 자신이 사용하고 있는 NIC정보를 확인할 수 있습니다.

"Interfaces"를 클릭한 결과는 아래와 같습니다.

사용하고 있는 네트워크환경과 인터페이스정보를 확인할 수 있습니다.

NIC을 2개이상 사용할 경우에는 결과 창에서 "Next"를 클릭하시면 또다른 NIC정보를 확인할 수 있습니다.

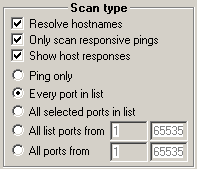

ㅇ Scan type (스캔을 하기 전 스캔타입설정)

Scan type"이라는 곳의 설정사항은 다음과 같이 하시기 바랍니다.

위의 3가지 "Resolve

hostnames", "Only scan responsive pings", "Show host

responses"를 클릭하셔하십시요. 이는 보다 많은 정보와 정확한 정보를 얻기위한 설정입니다.

그리고 "Every port

in list"는 반드시 클릭하셔야합니다. 이것은 특정포트가 아닌 모든 포트를 대상으로 스캔을 하기위한 설정입니다.

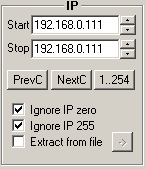

ㅇ IP (스캔대상 IP주소 설정)

이 정보는 위에서 설명한

"Lookup"의 결과로 인해 자동으로 입력되는 곳입니다.

하지만 직접입력할 수도 있습니다.

"Ignore IP zero"와 "Ignore IP 255"는 클릭을 하는 것이 좋습니다.

C Class에서 첫번째 번호인 0번 IP와 255 IP는 대부분 사용하지 않는 것이기 때문에 스캔대상에서 제외하기 위한 설정입니다.

위에서 Start는 스캔대상이 시작되는 IP주소를 입력하는 곳입니다.

그리고 Stop은 스캔대상의 마지막 IP주소를 입력하는 곳입니다.

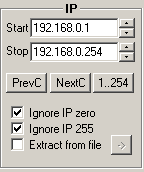

만약 스캔대상 서버를 한대가 아닌 여러대를 대상으로 하신다면 아래와 같이 설정하시면 됩니다.

예의 예에서는 "192.168.0.1"에서 부터 "192.168.0.254"번까지 서버를 대상으로 스캔하기 위한 설정입니다.

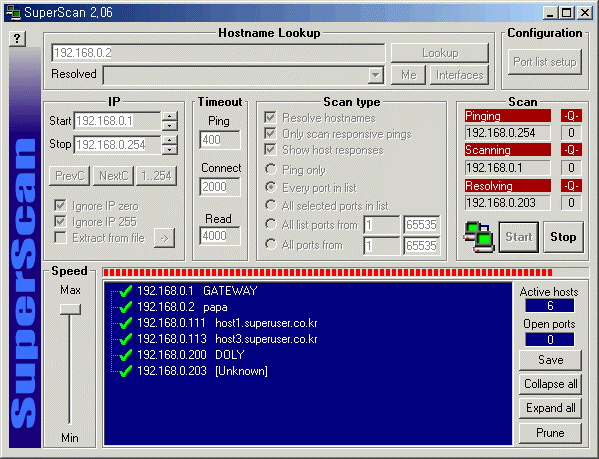

그리고 아래는 스캔한 결과입니다.

보시는 바와같이 해당 범위에 존재하는 모든 서버를 찾아서 결과창에 보여주게 됩니다.

결과창의 오른쪽에는 "Active hosts"에는 찾은 서버의 갯수를 보여주며, "Open ports"에는 찾아낸 포트의 수를 보여줍니다.

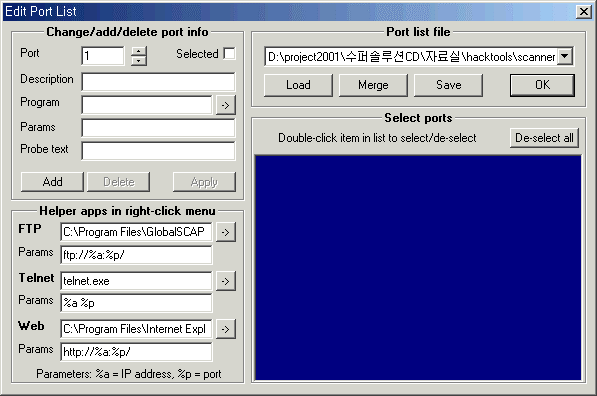

ㅇ Configuration (검색하고자하는 포트를 직접설정)

SuperScan은 기본적으로 1번포트부터 65535번 포트까지의 모든 포트를 대상으로 스캔을 합니다. 하지만 필요한 포트만을 직접 입력하여 스캔하고자한다면 아래와 같이 "Configuration"을 클릭하여 설정하시면 됩니다.

아래는

"Configuration"을 클릭한 결과를 표시한 것으로 스캔하고자 하는 포트를 설정하고 입력할 수 있습니다. 또한 설정된 것을 저장하고 불러낼 수도 있습니다.

(이부분에 대한 자세한 설명은 생략합니다. )

ㅇ 실제 포트 스캔하기

자, 이제 SuperScan의 각 부분의 사용법과 용도및 간단한 사용법을 설명하였으므로 이제 실제로 포트를 스캔하는 설명을 하겠습니다.

위에서 설명한 "Lookup (스캔대상 설정및 IP주소 확인)"에서 설명하였듯이 스캔하고자하는 아래와 같이 대상서버를 선택합니다.

*참고로 동시에 여러대의 서버를 대상으로 스캔하고자 한다면 "Start"와 "Stop"에 대상 IP를 넣어 주시기 바랍니다. (이부분은 위에서 설명한 "IP (스캔대상 IP주소 설정)"를 참고하시기 바랍니다. )

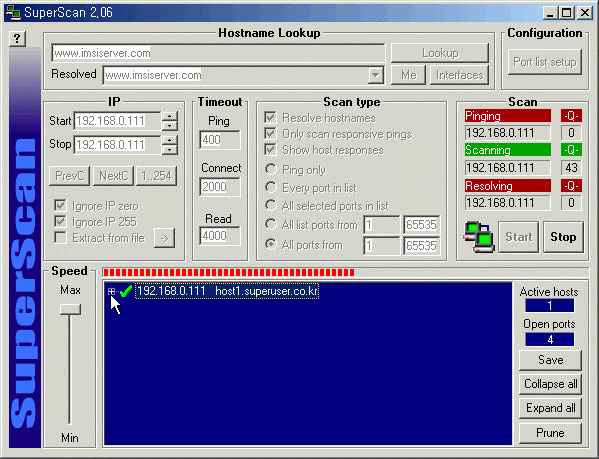

스캔대상 IP가 설정되었다면 이제 오른쪽에 있는 "Start"버튼을 클릭하시기 바랍니다.

참고로 필자는 아래의 예와 같이 "Scan type"의 설정에서 "Every port in list"대신에 "All ports from"을 선택하였습니다. 이것은 1번부터 65535번 포트까지 모든 포트번호를 대상으로 스캔하기위한 선택입니다.

ㅇ 결과확인하기

아래 예는 실제 스캔한 결과를 보이고 있는 것입니다. 참고로 아래의 결과는 필자의 PC에 존재하는 실제의 테스트서버를 대상으로 스캔한 것입니다. (타인의 서버를 불법스캔하지 맙시다.)

스캔되는 동안에 오른쪽에 있는 "Active

hosts"는 스캔대상이 되는 서버의 갯수를 표시하고 있으며, "Open ports"에는 스캔결과의 포트수를 표시해주고 있습니다.

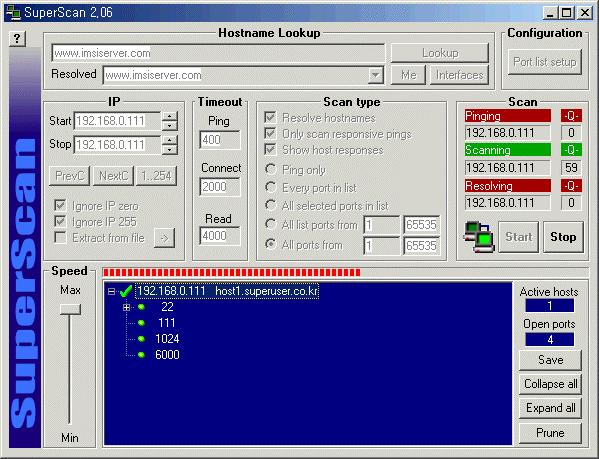

위의 결과에서 자세한 결과를 보려면 위의 마우스포인터가 위치하는 곳의 "+"기호를 클릭하시면 스캔된 결과 포트를 확인하실 수 있습니다.

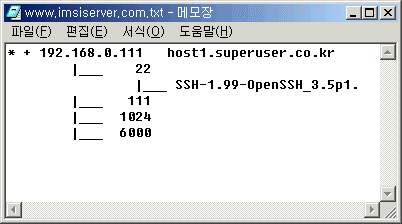

결과는 아래와 같습니다.

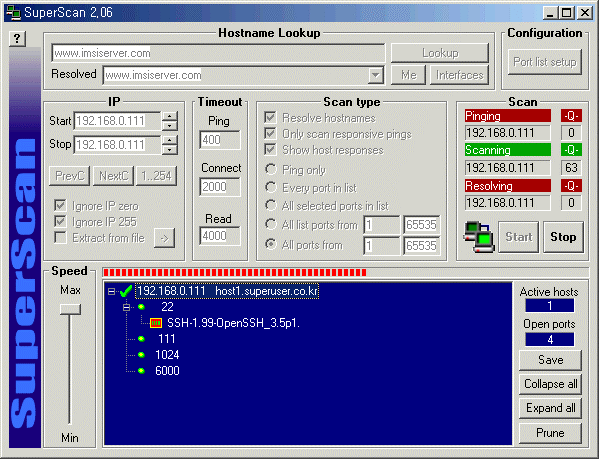

위의 결과에서 22번 앞에 있는 "+"기호를 클릭하시면 이 포트번호(22)에 대한 보다 상세한 정보를 볼 수 있습니다. 아래는 그 결과입니다.

ㅇ 스캔결과 및 결과저장하기

위의 결과

"192.168.0.111"이라는 서버는 22번, 111번, 1024번, 6000번 포트를 사용중에 있습니다.

22번 포트는 "SSH Remote

Login Protocol"로서 암호화된 원격서버접속을 위해 주로 사용되는 포트번호입니다.

111번 포트는 RPC(Remote

Procedure Call) portmapper으로서 sunrpc 데몬에서 사용하는 포트입니다.

6000 번 포트는 X 윈도우 시스템(x11)에서 사용하는 포트번호입니다.

이제 이 결과를 가지고 자신이 관리하는 서버의 취약점을 보완조치하시면 됩니다. 만약 이들 정보를 악의적인 목적으로 사용하게 되면 해킹목적의 스캔이 되는 것입니다. (결과를 올바른 목적에 사용하시기 바랍니다. )

보완 조치방법에 대한 부분은 이 강좌의 범위밖의 것이므로 다른 강좌를 참조바랍니다.

그리고 결과를 저장하시려면 오른쪽에 있는 "Save"를 클릭하시면 스캔결과를 저장할 수 있습니다.

스캔결과를 저장하는 목적은 다시 스캔하는 시간을 줄이기 위한 목적과 결과를 보고서등에서 사용하기 위한 목적, 그리고 후에 참조하기 위한 목적이 있다고 할 수 있습니다.

아래는 결과를 저장한 후에 결과파일을 불러본 것입니다.

관련자료

-

이전

-

다음